yamory

オールインワン脆弱性管理クラウド ITシステムの脆弱性対策

アプリ/ホスト/コンテナ/クラウド/ネットワーク機器など、全レイヤー脆弱性管理を組織全体で実現します

概要

yamoryの概要

個別での対応が必要だったITシステムの脆弱性対策とリスク管理をオールインワンで実現する、クラウドサービス

幅広いレイヤーの脆弱性を組織全体で管理するフローを構築します。

脆弱性管理クラウド「yamory」の特長

- アプリケーションライブラリからOS、クラウドまでの脆弱性を一元管理

- オンプレからマルチクラウドまで幅広い環境に対応

- 国内でオールインワンサービスは yamory だけ

- yamory のみで検知・管理出来るため、複数ツールの横断は不要

- 脆弱性の優先度を自動で判断

- 緊急性が高い脆弱性についても早期に検知

- SBOM(Software Bill of Material)に対応

- オープンソースのライセンス違反リスク可視化

- OSやソフトウエアパッケージのEOLを管理

- クラウド設定不備(CSPM)AWS、Azure、GCPに対応

yamoryが必要になる背景と解決

利用システムの可視化

リスクの判断

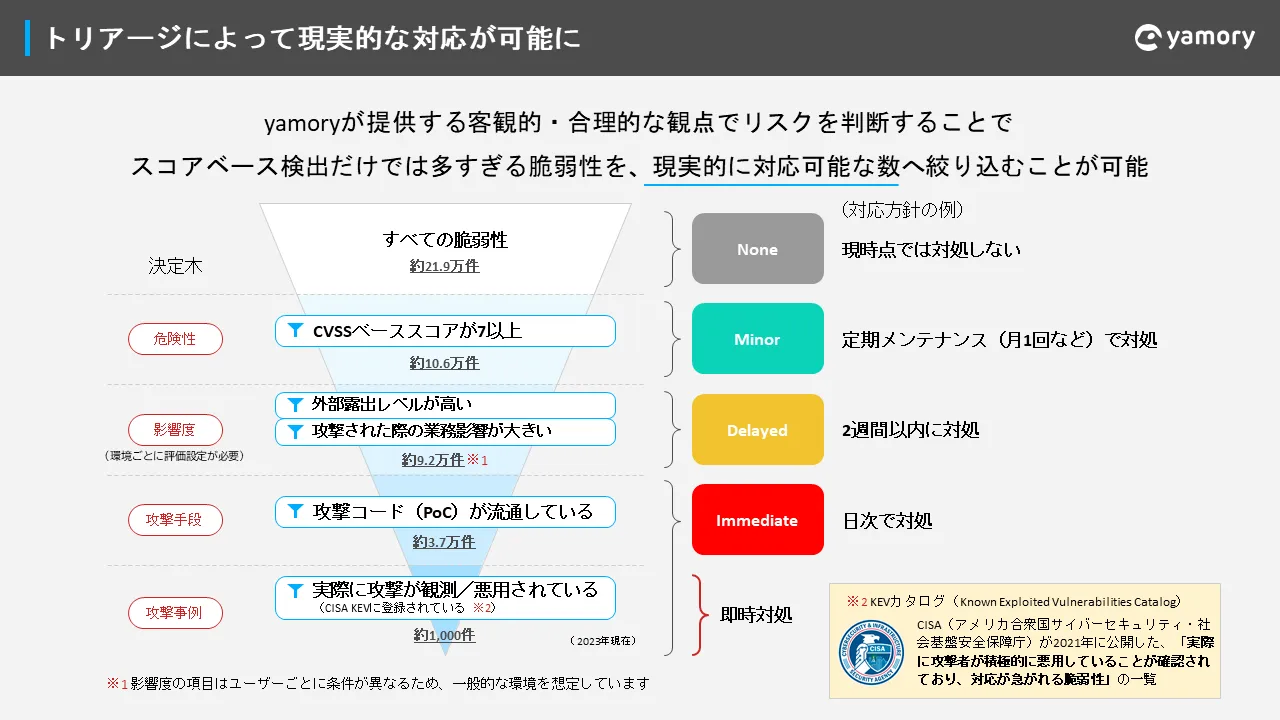

すべての脆弱性に対応することが理想ですが、限られた人的リソースで迅速に対応するには、脆弱性に対して対策の優先度を設定し、順次対応することになります。「yamory」には「オートトリアージ機能」が実装されており、脆弱性対策の優先度を自動で判断することが可能になります。

この機能は、CVSSのBase Metrics だけでなく、外部からのアクセスや、攻撃用コードの流通の有無も加味し決定します。また、既知の悪用された脆弱性一覧 CISA KEVカタログを用いてフィルタできるため、より優先度の高い脆弱性を絞り込むことができます。

※ オートトリアージ機能は特許を取得しています(特許番号:6678798)

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、ターゲットを直接狙うのではなくソフトウェアを開発している時点で悪意のあるコードを忍び込ませ、そのコードが含まれるソフトウェアを利用している対象を間接的に攻撃する手法となります。「yamory」をCI/CD環境に組み込むことで、悪意のあるコードの混入をいち早く検出しリスクを最小化することが可能になります。SBOM(Software Bill of Material :ソフトウェア部品表)

ソフトウェアサプライチェーンの脅威が増している中、OSSのセキュリティを確保するための管理手法の一つとして「SBOM」が注目されており、2021年5月に米国大統領令 にてSBOMに関連するガイドラインが整備され、国内でも経済産業省が2023年7月28日に「ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引」を策定しました。「yamory」は国産ツールとして唯一この手引きに紹介されています。参考URL: https://www.meti.go.jp/press/2023/07/20230728004/20230728004.html

「yamory」を利用することで、収集した情報を基に「SBOM」を出力しガイドラインに準拠することが可能になります。

クラウド設定管理(CSPM)

企業で利用しているクラウドサービスの設定不備や不適切な管理などが原因で情報漏洩が発生しており、クラウドの安全性が失われています。「yamory」のクラウド設定管理(CSPM)を連携することで日次の自動検査が実施されます。CIS Benchmarksや各プラットフォームのベストプラクティス、独自のセキュリティチェックルールを基に、設定不備を可視化し情報漏洩を未然に防ぐことが可能になります。コスト削減

アセット管理や脆弱性管理をExcelなど手作業でやっているケースは依然として大変多いかと思います。「yamory」は自動化により、「対策漏れを無くす」ことでセキュリティレベル向上というメリットとともに、従来の手作業からの脱却による効率的な運用が可能になります。

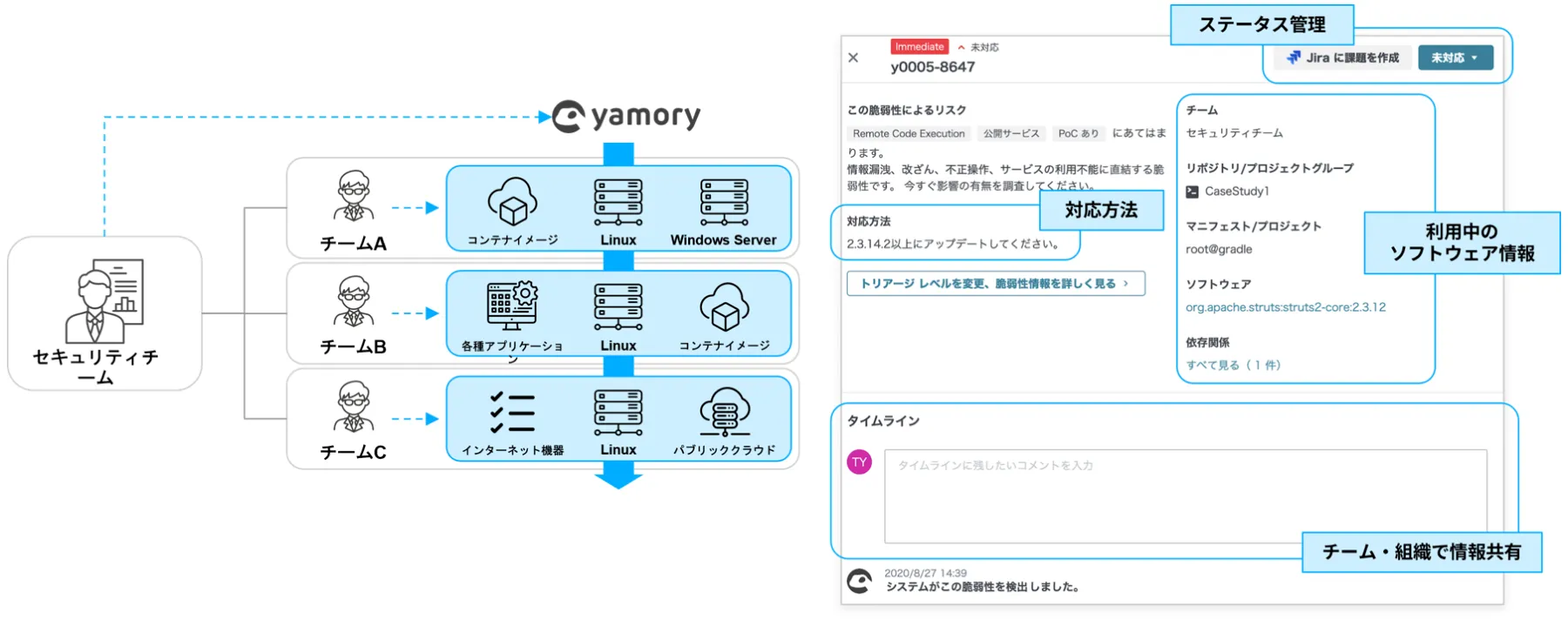

yamoryのワークフロー

シンプルなUI/UX、日本語で提供する国産の脆弱性管理ツール

現場ではとっつきにくい日々の脆弱性管理業務が、シンプルなUI/UX、日本語表記、チーム機能等の活用により現場に定着しやすくなります。

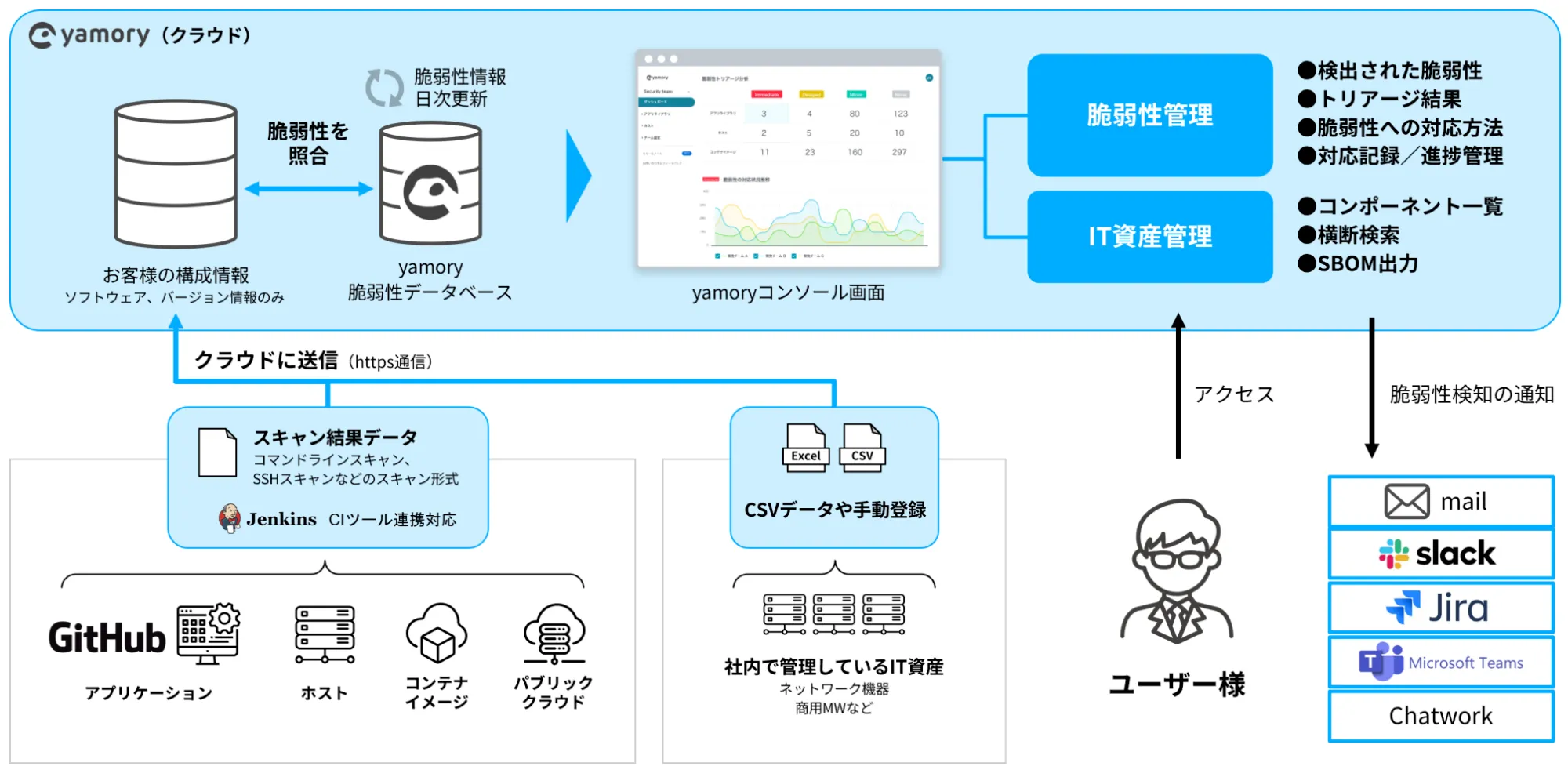

CI/CDツールとの連携や各対象上でコマンドラインスキャンを実行することで、「yamory」にお客様の構成情報を収集し、脆弱性データベースと照合します。脆弱性検知の通知まで自動化可能となります。

また、「yamory」が提供する脆弱性データベースはNVD、GitHubのソースコードやコミットの情報をセキュリティアナリストが分析・登録を日次で行っており、危険性が高い脆弱性を早期にデータベースへ反映可能になっています。

2週間の無償トライアル

2週間の評価ライセンスを発行いたします。

各種ご相談やご質問など、お気軽にお問い合わせください。

資料ダウンロード

お役立ち資料を無料でダウンロードいただけます

お問い合わせ

お気軽にお問い合わせください