FortiGateで実現するセキュアSD-WAN

SD-WAN(エスディーワン)とは「Software Defined-WAN」の略称で、ソフトウェアによって仮想的なネットワークを作り、WANに接続されている機器の管理を簡素化する仕組みのことです。では、WANをソフトウェアによって仮想化することでどのようなメリットがあるのでしょうか?<

5分わかる「概要」動画

FortinetのセキュアSD-WAN①

クラウド活用から生じるWAN環境の課題とFortiGateによる課題解決をご紹介いたします。 動画①ではインターネット・ブレイクアウトによるパフォーマンスの最適化について解説します。

FortinetのセキュアSD-WAN②

動画②では、FortiGateで行うSD-WANの仕組み・事例・他社比較についてご紹介します。

SD-WANを導入するメリット

- スイッチやルータ等、ネットワークに接続されている機器は一元管理されているため、新オフィスを増設する時や設定変更が必要な時にリモートから一括で行うことができる。

- セキュリティ要件の異なるネットワークをひとつのWAN上に作り出せるので、複雑な設定や追加の回線契約が不要になる。

- クラウドサービス等のインターネットに抜けるトラフィックをプロキシを介さず、拠点から直接インターネットに出すことで接続経路を最適化することができる。

SD-WANが注目される理由

米国で2014年頃から話題にあがった「SD-WAN」がなぜ今トレンドキーワードとしてよく耳にされるようになったのでしょうか?

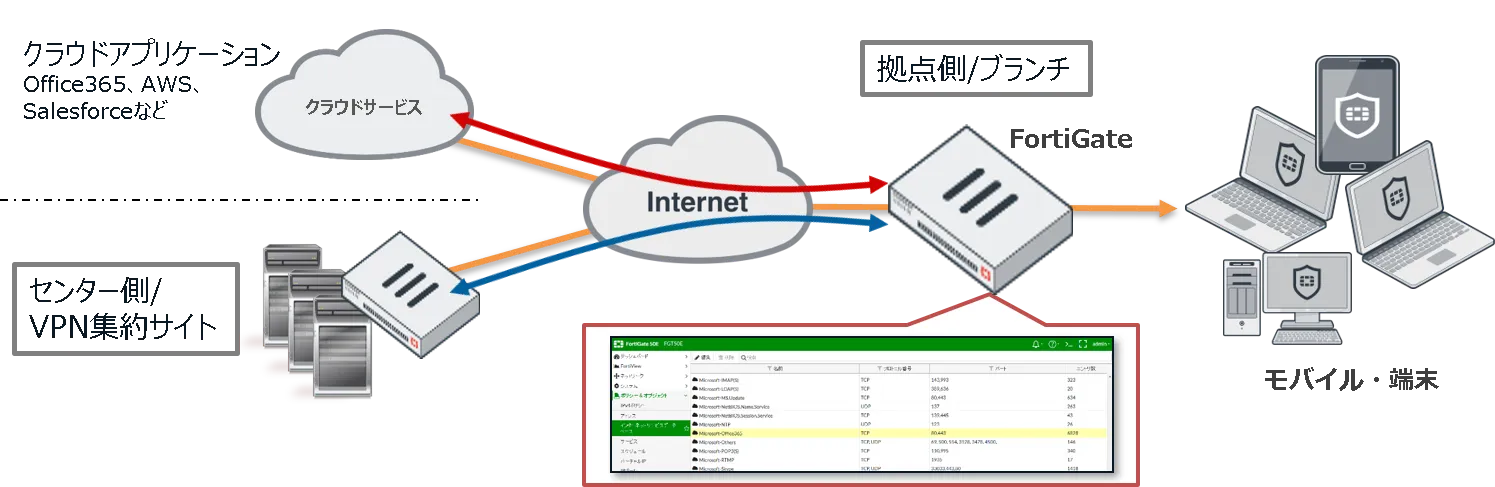

その背景としては、企業においてOffice365やSalesforce、AWZ等のクラウドアプリケーションやBox等のクラウドストレージの利用が一般的になりつつあり、クラウド向けのトラフィック、セッション数が急増し、プロキシサーバやファイアウォール、インターネット回線が逼迫するケースが増えたためです。

SD-WANでは前述のメリット3に記載したように、クラウドサービス等のインターネットに抜けるトラフィックを拠点から直接インターネットへ出すため、アプリケーションごとの通信経路を最適化することができます。

このような課題を解決する方法として、昨今「SD-WAN」は大注目されるようになりました。

FortiGate セキュア SD-WAN

クラウドに起因する課題

- ■クラウドに移行して処理が遅くなった

- ■トラフィックパターンの設定(IP変更)

- ■ネットワーク機器・回線の負担増加

- ■不注意によるデータ流出の懸念

SD-WANによる課題解決

- ■クラウドアプリケーションの可視化

- ■アプリケーションに応じた回線やWANの柔軟制御

(インターネット・ブレイクアウト) - ■クラウドアプリケーション専用プロキシ

FortiGateでSD-WANを実現するメリット

- セキュリティ対策とトラフィック制御の統合を安価に実現。

セキュリティ対策とクラウドサービスのトラフィック制御を単一プラットフォームで実現し専用機器導入コストと管理コストを削減。 - 豊富なラインアップ。

要件に合わせて、豊富なラインアップから最適なモデルを選択が可能 - ISDB (Internet Service DataBase)でIPアドレス情報を自動更新。

クラウドサービスで使用されるIPアドレス情報を自動更新するので、運用コストを低減してクラウドサービスのオフロードを実現

FortiGateのSD-WAN機能

特定のサービスに対する通信をその他の通信とは別のゲートウェイを経由した経路で行うことができます。

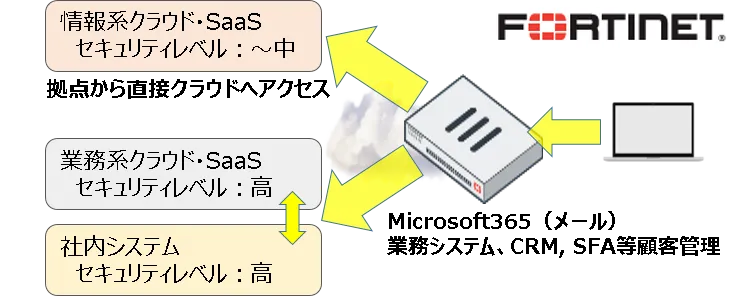

- クラウドサービス(Microsoft365等)を利用している場合、拠点毎にブレイクアウトが可能

- ⇒Fortinet社では保守サポートに加入していれば、ライセンス無しでデータベース(ISDB)を配信します。このため、利用しているクラウドサービスのサービス/経路選択に使用可能です。

- クラウドサービス向けのトラフィックを直接インターネットにむかせることでオフロード可能

- 対象OS(v6.0.x以降)を使用していれば、利用可能(追加費用無)

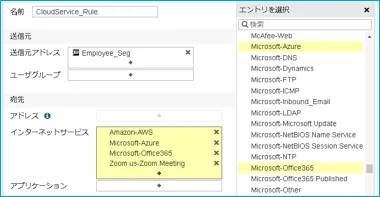

FortiGateのISDB

FortiGateではIPルーティングによってローカルブレイクアウトを設定します。FortiGateにはISDB(Internet Service DataBase)と呼ばれるデータベースがインストールされています。ISDBはFortinet社の管理するデータベースで、クラウドサービスで使用されるサーバのIPアドレス、ポート番号などのローカルブレイクアウトに必要な情報が記録されています。

この情報は常にFortinet社がアップデートを行っており、クラウドサービス側で使用するサーバが増減した場合新たな情報がFortiGateにダウンロードされます。対応サービスは以下のURLから確認をすることができます。

情報元:https://fortiguard.com/search?q=Google&type=isdb&engine=1

※ISDB非対応の場合

パブリッククラウドや、ISDBに情報が存在しないサービスをブレイクアウトしたい場合、通常のIPルーティングでブレイクアウトを行う必要があります。この場合、接続先のサーバや、接続に用いるポート番号等はすべて把握しておく必要があります。また、サーバの増減が発生した場合は新たにFortiGateにローカルブレイクアウト用の設定を追加する必要があります。

SD-WAN構成例

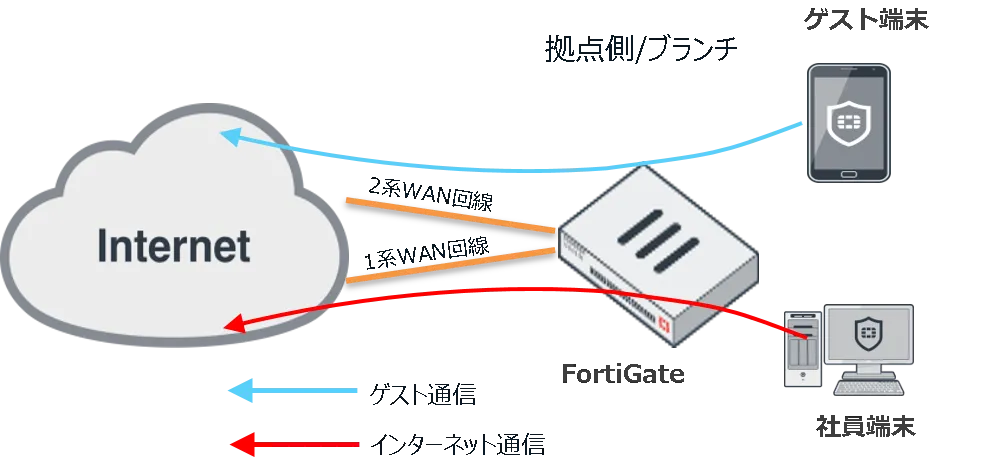

ルーティングの使用例

- 要件 :ゲスト端末と社内端末のWAN回線を分けたい

- メリット:ユーザー毎(ゲスト・社員端末)のルーティング設定可

SD-WANインタフェースの管理画面

(端末毎のルーティング設定例)

社員とゲストで使用するWAN回線を分けることで、社員通信の品質を保ちます。また、回線障害時の自動切り替わり、復旧時の自動切り戻しも実現可能です。

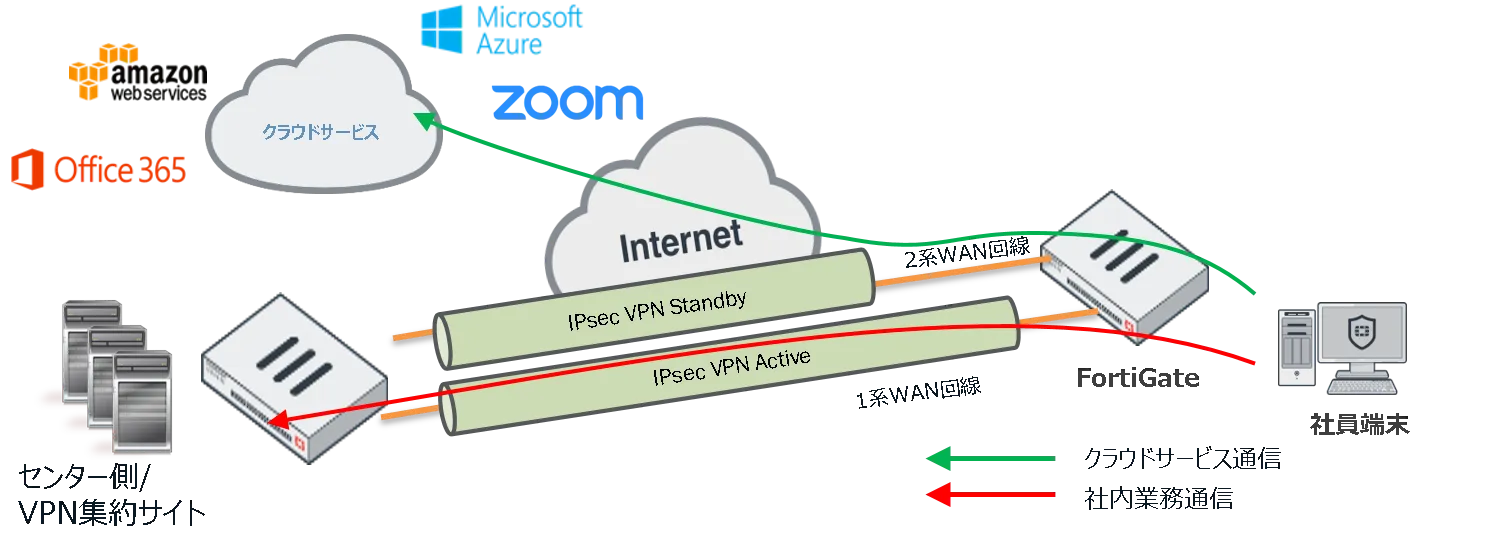

SD-WAN+IPSecVPNの使用例

- 要件 :用途毎(Saas・Cloud)にWAN回線を分けたい

- メリット:Firewall・VPNとSD-WANの併用が可能

SD-WAN+IPSecVPNの使用例

- 要件:用途毎(Saas・Cloud)にWAN回線を分けたい

- メリット:Firewall・VPNとSD-WANの併用が可

SD-WANインタフェースの管理画面

(端末毎のルーティング設定例)

クラウドサービス通信をローカルブレイクアウトすることにより、社内の業務通信の品質を保ちます。また、同一の物理インターフェースを使用したSD-WANとIPsecVPNの設定の共有も可能です。

まとめ

クラウドへのアクセスをエッジでオフロード

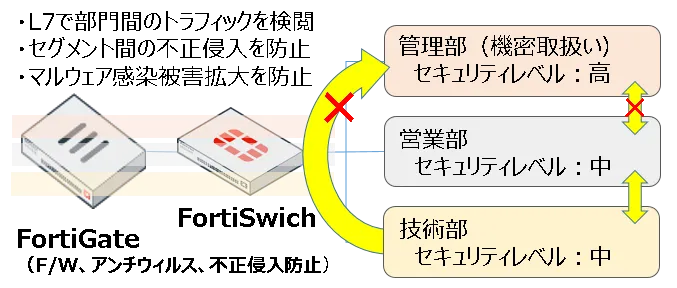

セグメント間のトラフィック検疫

ブレイクアウトの社内検証実績

| サービス名 | 機能名 | 検証結果 |

|---|---|---|

| Gsuite | メール閲覧 | 〇 |

| Gsuite | メール送信 | 〇 |

| Gsuite | 添付ファイル閲覧 | 〇 |

| Gsuite | 添付ファイル送信 | 〇 |

| Gsuite | ビデオ会議 | 〇 |

| O365 | メール閲覧 | 〇 |

| O365 | メール送信 | 〇 |

| O365 | 添付ファイル閲覧 | 〇 |

| O365 | 添付ファイル送信 | 〇 |

| Zoom | ビデオ会議 | 〇 |

| Amazon AWS | クラウドプラットフォーム | 〇 |

| Microsoft-Azure | クラウドプラットフォーム | 〇 |

ブレイクアウトの採用実績

| 業種 | 規模 | 導入機種 | 構成 |

|---|---|---|---|

| 公共 | 中(100-500) | FortiGate-500E | FortiGate-500EをFirewall兼SSL-VPNサーバとして導入。ユーザ認証にお客様環境に設置されていた既存LDAPを使用し、ユーザごとにアクセス可能な社内サーバを制御する設計とした。 |

| 放送 | 小(-100) | FortiGate-60E | 拠点社員の本社サーバへのアクセスのため拠点間のIPSecVPN環境の構築。 |

| 製造 | 中(100-500) | FortiGate-60E FortiManager |

約40の拠点に向けてFirewallを導入。 FortiManagerによるコンフィグの一元管理と導入後の設定変更、監視業務の教育を実施。 |

CTCSPの支援体制

SD-WAN対応モデル| プリセールス | 機材貸し出し | 技術支援 | 保守 | |

|---|---|---|---|---|

| FortiGate | ◎ 営業・推進・技術同行 |

◎ CTCSP保有機材 FortiGate主要モデル |

◎ CTCSP社員で対応 (PL・設計・設置) |

◎ CTCT自営保守 24時間オンサイト含む |

| FortiSwitch | ||||

| FortiAP |

無償トライアル 資料ダウンロード

各種ご相談やご質問など、お気軽にお問い合わせください。

資料ダウンロード

お役立ち資料を無料でダウンロードいただけます

お問い合わせ

お気軽にお問い合わせください